Veri Güvenliği Hizmeti

Veri Güvenliği nedir?

Veri güvenliği tanımlandı

Veri güvenliği, verileri onaylanmamış erişime karşı korumak ve veri gizliliğini, bütünlüğünü ve erişilebilirliğini korumak için kullanılan koruyucu önlemlerdir. Veri güvenliği en iyi uygulamaları; veri şifreleme, anahtar yönetimi, veri düzeltme, verileri alt kümelere ayırma ve veri maskeleme gibi veri koruma tekniklerinin yanı sıra ayrıcalıklı kullanıcı erişimi denetimleri, denetim ve izleme gibi işlemleri içerir.

Veri güvenliği en iyi uygulamaları

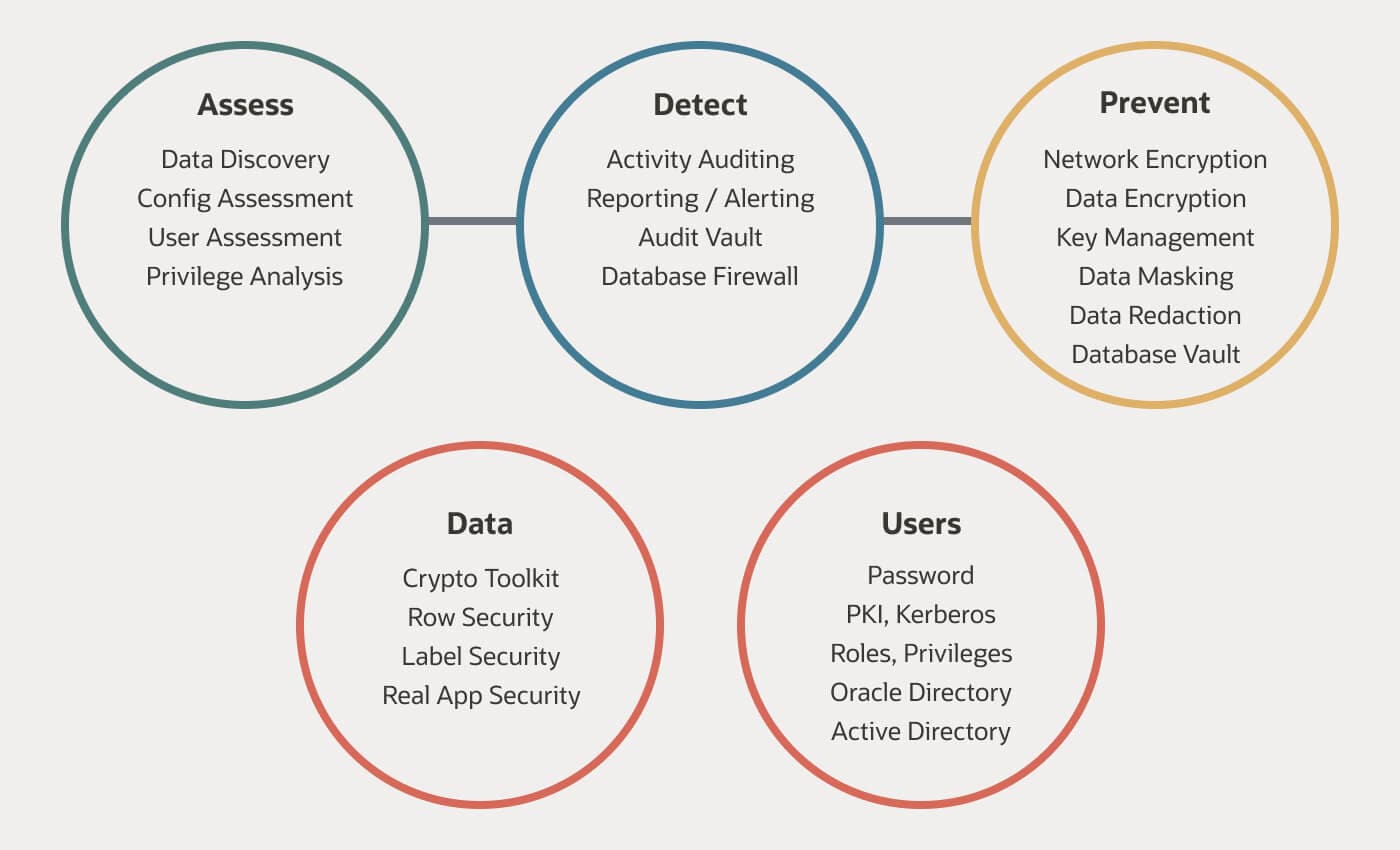

Veri güvenliği en iyi uygulamaları, veri ihlali riskini azaltmak ve yasal uyumluluğu sağlamak için hem şirket içinde hem de bulutta kullanılmalıdır. Bazı öneriler değişiklik gösterebilir ancak genellikle detaylı bir savunma yaklaşımı uygulamak için oluşturulmuş katmanlı bir veri güvenliği stratejisi gerekir. Farklı kontroller farklı tehdit vektörlerini azaltır. Belirli çözüm alanları arasında, veritabanı aktivitesini ve tehditleri değerlendirme, tespit etme ve izleme olanakları yer alır.

Veri güvenliğinin önemi

Veri, her organizasyon için en önemli varlıklardan biridir. Bu nedenle, verileri her türlü yetkisiz erişime karşı korumak kritik önem taşır. Veri ihlalleri, başarısız olan denetimler ve yasal gereksinimlere uyulmaması durumunda itibarımız zedelenebilir, marka öz sermayesinde kayıplar yaşanabilir, fikri mülkiyetin gizliliği bozulabilir ve uyumsuzluk nedeniyle cezalarla karşılaşılabilir. Avrupa Birliği Genel Veri Koruma Yönetmeliği (GDPR) uyarınca veri ihlalleri, bir organizasyonların küresel yıllık gelirinin %4'üne kadar para cezalarına neden olabilir. Bu durum, çoğu zaman ciddi mali kayıplara yol açabilir. Hassas veriler kişiyle ilişkilendirilebilir bilgileri, finans bilgilerini, sağlık bilgilerini ve fikri mülkiyeti içerir. Veri ihlallerini önlemeye ve uyumluluğu sağlamaya yardımcı olması için veriler korunmalıdır.

Veri Güvenliği ve GDPR

Veri maskeleme, veri alt kümesi oluşturma ve veri düzeltme, uygulamalarda yer alan hassas verilerin ifşasını azaltmaya yönelik tekniklerdir. Bu teknolojiler, AB GDPR gibi düzenlemelerle ilişkili anonimleştirme ve bulanıklaştırma gereksinimlerinin ele alınmasında önemli bir rol oynar. Avrupa Birliği GDPR; amaç sınırlaması, yasalara uyum, şeffaflık, dürüstlük ve gizlilik gibi köklü ve yaygın olarak kabul edilen gizlilik ilkelerini temel alır. Bildirim ve onay, teknik ve operasyonel güvenlik önlemleri ile sınır ötesi veri akışı mekanizmaları gereksinimleri dahil olmak üzere, mevcut gizlilik ve güvenlik gereksinimlerini güçlendirir. GDPR; yeni dijital, küresel ve veri temelli ekonomiye uyum sağlamak amacıyla sorumluluk ve veri azaltma gibi yeni gizlilik ilkelerini de şekillendirir.

Genel Veri Koruma Yönetmeliği (GDPR) uyarınca, veri ihlalleri bir şirketin yıllık küresel cirosunun yüzde dördüne veya 20 milyon Euro'ya kadar para cezalarına neden olabilir. AB'de veri toplayan ve işleyen şirketler, veri işleme uygulamalarını aşağıdaki gereksinimlere göre değerlendirmeli ve yönetmelidir:

- Veri Güvenliği. Şirketler veri kaybını, bilgi sızıntılarını veya diğer yetkisiz veri işleme işlemlerini önlemek için hem teknik hem de organizasyonel güvenlik kontrollerini içeren uygun bir güvenlik düzeyi benimsemelidir. GDPR; şirketleri şifreleme, olay yönetimi, ağ ve sistem bütünlüğü, kullanılabilirlik ve esneklik gereksinimlerini güvenlik programlarına dahil etmeye teşvik eder.

- Bireylerin kapsamlı hakları. Bireyler, kendi verileri üzerinde daha fazla kontrol sahibi olur ve verileri üzerinde sahiplik oranları daha yüksek olur. Ayrıca, veri taşınabilirliği ve unutulma hakkı da dahil olmak üzere kapsamlı veri koruma hakları da vardır.

- Veri ihlali bildirimi. Şirketler, verilerinin veri ihlaline maruz kaldığını fark ettikten sonra düzenleyici mercileri ve/veya etkilenen bireyleri gecikmeden bilgilendirmelidir.

- Güvenlik denetimleri. Şirketlerin güvenlik uygulamalarının kayıtlarını belgelendirip muhafaza etmeleri, güvenlik programlarının etkililiğini denetlemeleri ve uygun olan durumlarda düzeltici önlemler almaları beklenir.

Veritabanı güvenliği ile ilgili zorluklar nelerdir?

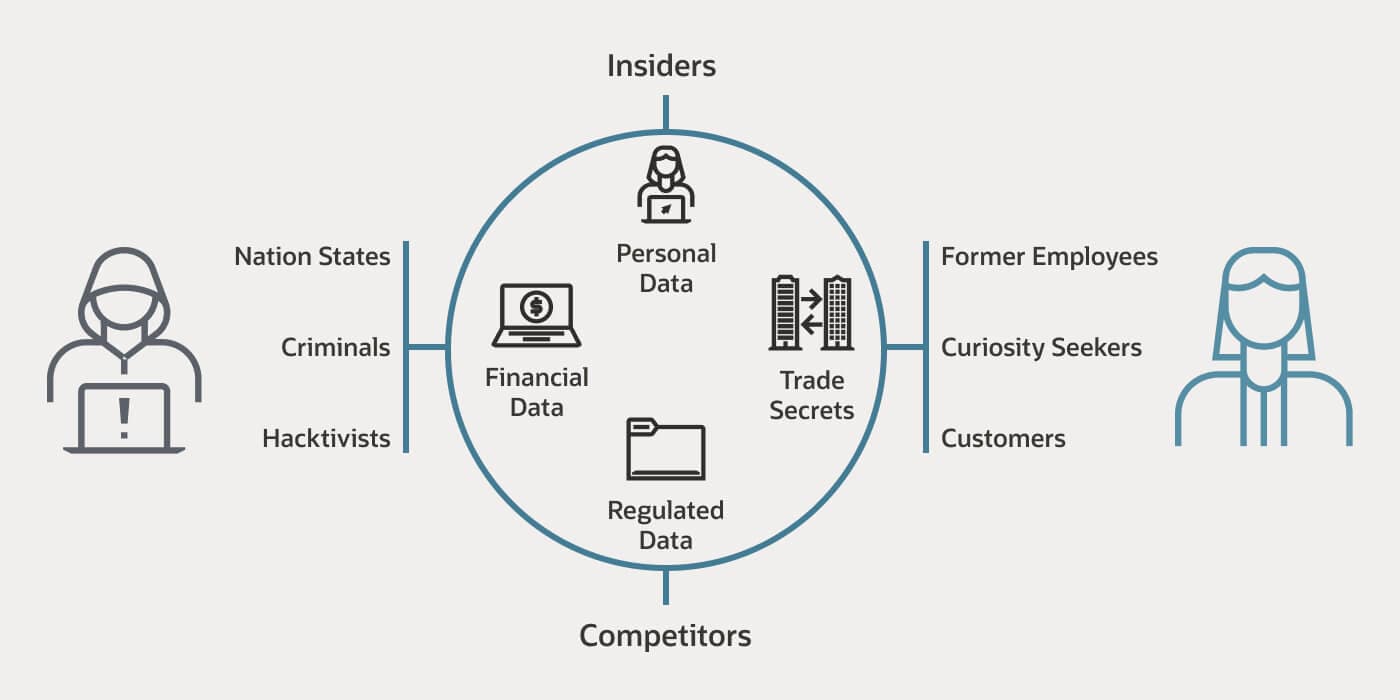

Veritabanları, veri hırsızlarının birincil hedefini oluşturan hassas bilgileri yer aldığı değerli veri havuzlarıdır. Genellikle, veri korsanları iki gruba ayrılabilir: dışarıdaki ve içerideki kişiler. Dışarıdaki kişiler arasında, işletmede kesintiye yol açmak veya finansal kazanç elde etmek isteyen korsanlar ve siber suçlular ya da ulusal veya küresel ölçekte kesintiye neden olmak amacıyla sahtecilik yapmak isteyen suç örgütleri ve devlet destekli organizasyonları içerir. İçerideki kişiler ise mevcut veya eski çalışanlardan, meraklı kullanıcılardan ve veri çalmak için güvenilir konumlarından yararlanan ya da bir hata sonucu istenmeyen bir güvenlik olayına yol açan müşteriler veya iş ortaklarından oluşabilir. Hem dışarıdaki hem de içeriden kişiler, kişisel verilerin, finans verilerinin, ticari sırların ve düzenlemeye tabi verilerin güvenliği için risk oluşturur.

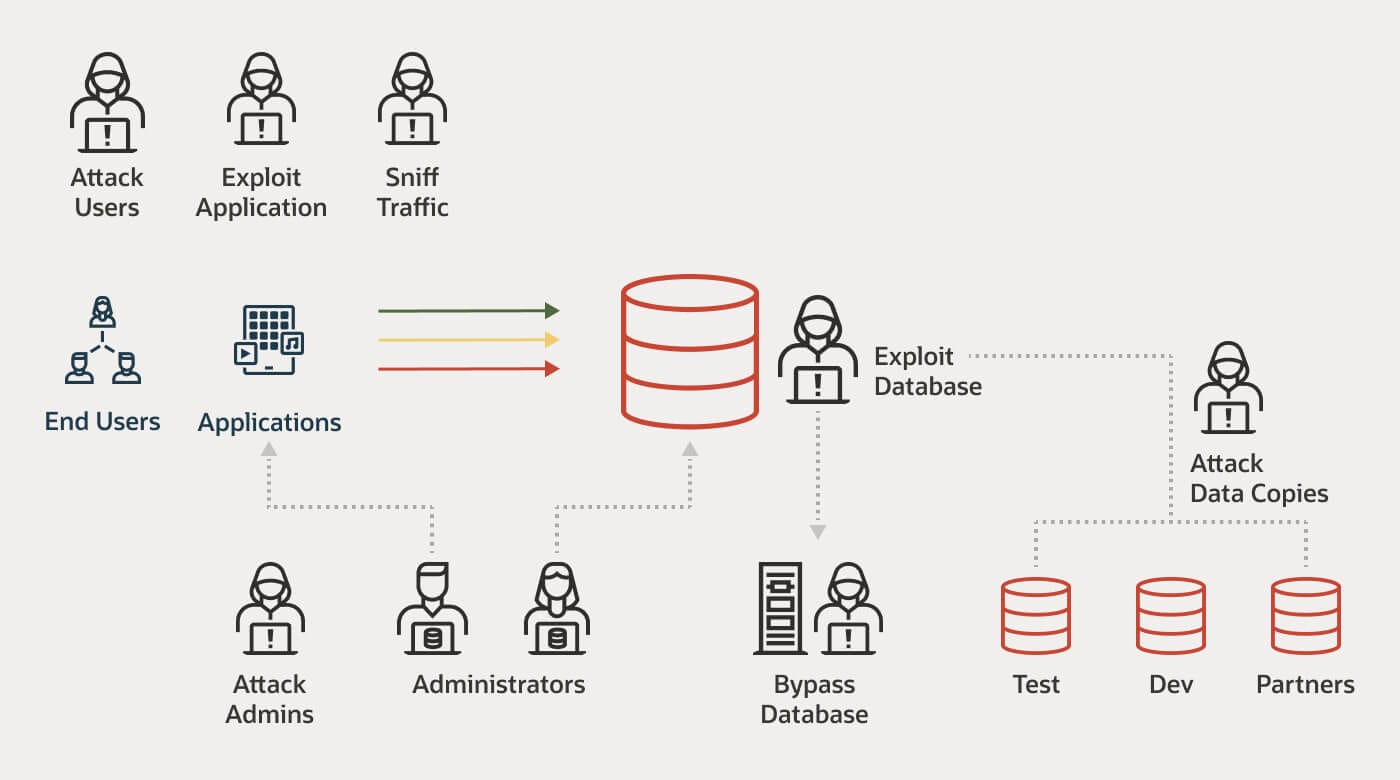

Siber suçlular, veritabanlarından veri çalmaya çalışırken çeşitli yaklaşımlar kullanır:

- Ayrıcalıklı bir yöneticinin veya uygulamanın kimlik bilgilerinin gizliliğini tehlikeye atmak ya da çalmak. Bu yöntem, genellikle e-posta tabanlı kimlik avı, diğer toplum mühendisliği biçimleri ya da kimlik bilgilerini ve nihayetinde verileri ifşa etmek için kötü amaçlı yazılımlar kullanarak uygulanır.

- SQL enjeksiyonu ya da SQL kodunu son kullanıcı tarafından sağlanan, zararsız gibi görünen bir girdiye ekleyerek uygulama katmanı güvenliğini atlama gibi tekniklerle uygulamalardaki açıklardan yararlanmak.

- Savunmasız uygulamaların açıklarından yararlanarak çalıştırma zamanı ayrıcalıklarını artırmak.

- Diskte şifrelenmemiş olarak bulunan veritabanı dosyalarına erişmek.

- Düzeltme eki uygulanmamış sistemler veya yanlış konfigüre edilmiş veritabanlarının açıklarından yararlanarak erişim denetimlerini atlamak.

- Veritabanı yedekleri dahil olmak üzere arşiv kasetlerini ve medyalarını çalmak.

- Verilerin üretim ortamlarında olduğu kadar korunmadığı DevTest gibi üretim dışındaki ortamlardan verileri çalmak.

- Bir uygulama veya kullanıcının erişebildiği sınırları aşan ve hassas verileri yanlışlıkla ifşa eden uygulamalar üzerinden hassas verileri görüntülemek.

- İnsan hatası, kazalar, parola paylaşımı, konfigürasyon hataları ve diğer sorumsuz kullanıcı davranışları. Bunlar güvenlik ihlali nedenlerinin %90'ını oluşturmaya devam ediyor.

Veritabanı güvenliği ile ilgili en iyi uygulamalar

İyi yapılandırılmış bir veritabanı güvenlik stratejisinde, çeşitli tehdit vektörlerini azaltmaya yönelik kontroller bulunmalıdır. En iyi yaklaşım, uygun güvenlik düzeylerini uygulamak için kolayca devreye alınabilen yerleşik bir güvenlik kontrolleri çerçevesi kullanmaktadır. Veritabanlarının güvenliğini sağlamak için daha yaygın olarak kullanılan kontrollerden bazıları şunlardır:

- Değerlendirme kontrolleri, bir veritabanının güvenlik durumunu değerlendirmeye yardımcı olur ve konfigürasyon değişikliklerini tanımlama olanağı da sunar. Organizasyonlar bir referans değeri belirleyip ardından kaymayı tespit edebilir. Değerlendirme kontrolleri, organizasyonların veri türü ve bulunduğu yer dahil olmak üzere sistemdeki hassas verileri belirlemelerine de yardımcı olur. Değerlendirme kontrolleri aşağıdaki soruların yanıtını vermeye çalışır:

- Veritabanı sistemi düzgün konfigüre edilmiş mi?

- Düzeltme ekleri güncel mi ve düzenli olarak uygulanıyor mu?

- Kullanıcı yetkileri nasıl yönetilir?

- Veritabanı sisteminde ne gibi hassas veriler yer alır? Ne kadar veri vardır? Nerede bulunur?

- Algılamaya yönelik kontroller, verilere kullanıcı ve uygulama erişimini izler, anormal davranışları belirler, tehditleri algılayıp engeller ve uyum raporlaması sağlamak için veritabanı aktivitesini denetler.

- Önleyici kontroller, amaçlanan kullanım senaryosuna göre verileri şifreleyerek, düzelterek, maskeleyerek ve alt kümelere ayırarak verilere yetkisiz erişimi engeller. Önleyici kontrollerin nihai amacı, verilere yetkisiz erişimi durdurmaktır.

- Veriye özgü kontroller, veritabanı içerisinde uygulama düzeyinde erişim ilkelerini zorunlu kılarak birden fazla uygulama, raporlama aracı ve veritabanı istemcisinde tutarlı bir yetki modeli sağlar.

- Kullanıcıya özgü kontroller, uygun kullanıcı kimlik doğrulaması ve yetkilendirme ilkelerini zorunlu kılarak yalnızca kimliği doğrulanmış ve yetkili kullanıcıların verilere erişebilmesini sağlar.

Veri güvenliği çözümleri

Veri ihlali riskini azaltın ve şifreleme, anahtar yönetimi, veri maskeleme, ayrıcalıklı kullanıcı erişim kontrolleri, etkinlik izleme ile denetim için veri güvenliği en iyi uygulamalarıyla uyumu kolaylaştırın.

- Veri koruması: Şifreleme, anahtar yönetimi, düzeltme ve maskeleme gibi çeşitli kullanım senaryolarını karşılamak için veri ihlali ve çözümlerle uyumsuzluk riskini azaltın. Veri Kasası hakkında bilgi edinin.

- Veri erişim kontrolü: Veritabanı sisteminin güvenliğini sağlamanın temel adımlarından biri, veritabanına erişen kullanıcının kimliğini doğrulamak (kimlik doğrulama) ve hangi işlemleri gerçekleştirebileceklerini kontrol etmektir (yetkilendirme). Güçlü kimlik doğrulama ve yetkilendirme kontrolleri, verilerin saldırganlardan korunmasına yardımcı olur. Ayrıca, görev ayrılığının zorunlu kılınması, yetkili kullanıcıların hassas verilere erişmek için sistem yetkilerini kötüye kullanmalarının ve ayrıca veritabanında yanlışlıkla veya kötü amaçlı değişikliklerin önlenmesine yardımcı olur.

- Denetleme ve izleme: Tüm veritabanı aktiviteleri denetleme amacıyla kaydedilmelidir. Buna, ağ üzerinden gerçekleşen aktiviteler, veritabanı içinde tetiklenen (genellikle doğrudan oturum açma yoluyla) ve tüm ağ izlemeyi atlayan aktiviteler dahildir. Denetim, ağ şifreli olsa bile çalışmalıdır. Veritabanları; veriler, isteğin yapıldığı istemci, işlemin ayrıntıları ve SQL deyiminin kendisi hakkında bilgiler içeren sağlam ve kapsamlı bir denetim sağlamalıdır.

- Bulutta veritabanlarının güvenliğini sağlama: Bulut veritabanı dağıtımları maliyetleri azaltabilir, personelin zamanını daha önemli işlere ayırmasını sağlayabilir ve daha çevik ve duyarlı bir BT organizasyonunu destekleyebilir. Ancak bu avantajlar, genişletilmiş ağ çevresi, bilinemeyen bir yönetim grubu nedeniyle genişletilmiş tehdit yüzeyi ve paylaşılan altyapı gibi ek riskler barındırabilir. Bununla birlikte, uygun veritabanı güvenliği en iyi uygulamalarını benimseyen bulut, çoğu organizasyonun şirket içinde sahip olduğundan daha iyi güvenlik sağlayabilir ve tüm bunları yaparken maliyetleri düşürüp çevikliği artırabilir.